Pincha en el esquema para verlo a mayor tamaño:

Todas las entradas de la categoría 4- Criptografía

Esquema de la unidad

Publicado por infosegur el 5 febrero, 2014

https://infosegur.wordpress.com/2014/02/05/esquema-de-la-unidad-3/

DNIe: el DNI electrónico

El Documento Nacional de Identidad (DNI), emitido por la Dirección General de la Policía (Ministerio del Interior), es el documento que acredita, desde hace más de 50 años, la identidad, los datos personales que en él aparecen y la nacionalidad española de su titular.

A lo largo de su vida, el Documento Nacional de Identidad ha ido evolucionado e incorporando las innovaciones tecnológicas disponibles en cada momento, con el fin de aumentar tanto la seguridad del documento como su ámbito de aplicación.

El Documento Nacional de Identidad electrónico (DNIe) es un documento del tamaño de una tarjeta de crédito, emitido por una autoridad oficial para permitir la identificación de la población de forma personal o virtual . Es similar al tradicional y cuya principal novedad es que incorpora un pequeño circuito integrado (chip), capaz de guardar de forma segura información y de procesarla internamente.

Para poder incorporar este chip, el Documento Nacional de Identidad cambia su soporte tradicional (cartulina plastificada) por una tarjeta de material plástico, dotada de nuevas y mayores medidas de seguridad. A esta nueva versión del Documento Nacional de Identidad nos referimos como DNI electrónico nos permitirá, además de su uso tradicional, acceder a los nuevos servicios de la Sociedad de la Información, que ampliarán nuestras capacidades de actuar a distancia con las Administraciones Públicas, con las empresas y con otros ciudadanos.

En la medida que el DNI electrónico vaya sustituyendo al DNI tradicional y se implanten las nuevas aplicaciones, podremos utilizarlo para:

- Realizar compras firmadas a través de Internet

- Hacer trámites completos con las Administraciones Públicas a cualquier hora y sin tener que desplazarse ni hacer colas

- Realizar transacciones seguras con entidades bancarias

- Acceder al edificio donde trabajamos

- Utilizar de forma segura nuestro ordenador personal

- Participar en un conversación por Internet con la certeza de que nuestro interlocutor es quien dice ser.

- Acreditar electrónicamente y de forma indubitada la identidad de la persona.

- Firmar digitalmente documentos electrónicos, otorgándoles una validez jurídica equivalente a la que les proporciona la firma manuscrita.

El chip electrónico que incluye cuenta con los datos personales y la fotografía del titular, junto a la digitalización de la firma y la huella dactilar. A estos datos se suman un certificado electrónico de autenticación y la firma electrónica. El certificado tiene la función de garantizar la identidad, y tiene un período de vigencia de 30 meses. Una vez transcurrido ese tiempo, habrá que solicitar la expedición de unos nuevos certificados, pero se mantendrá el DNI en vigor.

Este DNIe es un ejemplo de PKI, y para usarlo se necesita un lector de tarjetas inteligentes. El ciudadano que desee obtener su DNI electrónico y por tanto los Certificados asociados deberá acudir a una Oficina de Expedición del DNI electrónico. que suelen ser las Comisarías de Policías. A determinadas localidades sin Comisaría de Policía suele acudir un Equipo Móvil que se instala en el Ayuntamiento. Los ciudadanos residentes en estas localidades y en localidades próximas, podrán obtener o renovar el DNI aportando los mismos documentos que en los equipos fijos.

Publicado por infosegur el 5 febrero, 2014

https://infosegur.wordpress.com/2014/02/05/dnie-el-dni-electronico/

PKI: Public Key Infrastructure

PKI son los siglas de Public Key Infrastructure (infraestructura de clave pública), o lo que es lo mismo, todo lo necesario, tanto de hardware como de software, para las comunicaciones seguras mediante el uso de certificadas digitales y firmas digitales. De esta manera se alcanzan los cuatro objetivos de la seguridad informática : autenticidad, confidencialidad, integridad y no repudio.

Las PKI están compuestas de:

-

La autoridad de certificación, CA (Certifica te Authority),es la entidad de confianza encargada de emitir y revocar los certificados digitales.

-

La autoridad de registro, RA (Registration Authority), es la encargada de controlar la generación de certificados.Verifica el enlace entre los certificados (concretamente, entre la clave pública del certificado) y la identidad de sus titulares.

-

La autoridad de validación, VA (Validation Authority): es la encargada de comprobar la validez de los certificados digitales.

-

Las autoridades de los repositorios donde se almacenan los certificados emitidos y aquellos que han sido revocados por cualquier motivo y han dejado de ser válidos.

-

Todo el software necesario para poder utilizar los certificados digitales.

-

Política de seguridad definida para las comunicaciones.

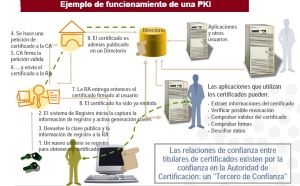

El esquema del funcionamiento de una PKI es el siguiente:

En la PKI también existen vulnerabilidades. Las principales son:

a) Si entra un virus en nuestro ordenador puede alterar el depósito de claves e importar claves públicas, sin nosotros darnos cuenta, de CA fraudulentas.

b) Un ataque a los servidores de una CA podría robar su clave privada y el atacante podría firmar las claves públicas de servidores peligrosos. Los internautas, pensando que es un sitio de confianza, se conectarían a ellos.

Publicado por infosegur el 5 febrero, 2014

https://infosegur.wordpress.com/2014/02/05/pki-public-key-infrastructure/

Certificados digitales

El certificada digital o certificado electrónico es un documento que contiene fundamentalmente información sobre una persona o entidad, guarda su nombre, su dirección, email. .. ,y una clave pública y una firma digital de un organismo de confianza (autoridad certificadora) que rubrica que la clave pública que contiene el certificado pertenece al propietario del mismo. Esta última firma es la más impartante del certificado, porque es la que ha generado un organismo de confianza . En España , los certificados electrónicos emitidos por entidades públicas son el DNIe o DNI electrónico y el de la Fábrica Nacional de Moneda y Timbre (FNMT).

Además, para realizar numerosos trámites con las administraciones públicas por Internet nos exigen el uso de un certificado digital que asegure nuestra identidad. Dicho certificado es emitido por la Fábrica de la Moneda y Timbre, autoridad de certificación, que haciendo uso de numerosas oficinas de la administración pública (tesorerías de la Seguridad Social, oficinas de la Agencia Tributaria) como autoridades de registro verifican que la persona que solicita el certificado es quien dice ser al presentar el documento nacional de identidad en dichas oficinas.

Según la Sede Electrónica del Instituto Nacional de Estadística, un certificado electrónico sirve para:

- Autentificar la identidad del usuario, de forma electrónica, ante terceros.

- Firmar electrónicamente de forma que se garantice la integridad de los datos trasmitidos y su procedencia. Un documento firmado no puede ser manipulado, ya que la firma está asociada matemáticamente tanto al documento como al firmante

- Cifrar datos para que sólo el destinatario del documento pueda acceder a su contenido.

La presencia de un certificado, nos informa que alguien (una entidad reconocida y de confianza) ha certificado algo como válido, como propiedad de quien dice ser . Estos certificados, además tienen una fecha de expiración luego de la cual la entidad deberá renovar el certificado.

Estos certificados nos facilitan muchos de los trámites que debemos realizar con las administraciones públicas, podemos entregar la declaración de la renta, consultar nuestra vida laboral y otras muchas gestiones. Todo ello gracias a que el certificado digital establece la identidad del usuario en la red.

Publicado por infosegur el 2 febrero, 2014

https://infosegur.wordpress.com/2014/02/02/certificados-digitales/

Firma digital

Una de las principales ventajas de la criptografía de clave pública es que ofrece un método para el desarrollo de firmas digitales.

La firma digital es el procedimiento por el cual se puede autenticar al emisor de un mensaje y confirmar que el mensaje no ha sido alterado desde que fue firmado por el emisor durante la transmisión y gestión de mensajes electrónicos. La firma digital permite que tanto el receptor como el emisor de un contenido puedan identificarse mutuamente con la certeza de que son ellos los que están interactuando, evita que terceras personas intercepten esos contenidos y que los mismos puedan ser alterados.

Esta firma viene a sustituir a la manuscrita en el mundo de la informática. Es decir, si firmamos de forma digital un documento, le estaremos dando veracidad y como sucede con la firma manuscrita, no podremos decir que no lo hemos firmado nosotros. Sin embargo, una firma manuscrita es sencilla de falsificar mientras que la digital es imposible mientras no se descubra la clave privada del firmante.

Las firmas digitales deben de reunir una serie de propiedades para que puedan ser utilizadas y aceptadas.Entre estas características se encuentran:

a) Únicas: Las firmas deben poder ser generadas solamente por el firmante y por lo tanto infalsificable. Por tanto la firma debe depender del firmante

b) Infalsificables: Para falsificar una firma digital el atacante tiene que resolver problemas matemáticos de una complejidad muy elevada, es decir, las firmas han de ser computacionalmente seguras. Por tanto la firma debe depender del mensaje en sí.

c) Verificables: Las firmas deben ser fácilmente verificables por los receptores de las mismas y, de ser necesario, también por autoridades competentes.

d) Innegables: El firmante no debe ser capaz de negar su propia firma.

e) Viables: Las firmas han de ser fáciles de generar por parte del firmante.

La firma digital se basa en la propiedad sobre que un mensaje cifrado utilizando la clave privada de un usuario sólo puede ser descifrado utilizando la clave pública asociada. De tal manera, se tiene la seguridad de que el mensaje que ha podido descifrarse utilizando la clave pública sólo pudo cifrarse utilizando la privada. La firma digital, por tanto, es un cifrado del mensaje que se está firmando pero utilizando la clave privada en lugar de la pública. Sin embargo, el principal inconveniente de los algoritmos de clave pública es su lentitud que, además, crece con el tamaño del mensaje a cifrar. Para evitar éste problema, la firma digital hace uso de funciones hash. Una función hash es una operación que se realiza sobre un conjunto de datos de cualquier tamaño de tal forma que se obtiene como resultado otro conjunto de datos, en ocasiones denominado resumen de los datos originales, de tamaño fijo e independiente al tamaño original que, además, tiene la propiedad de estar asociado unívocamente a los datos iniciales, es decir, es prácticamente imposible encontrar dos mensajes distintos que tengan un resumen hash idéntico.

Para comprobar una firma digital, se hace lo siguiente:

• La firma se descifra utilizando la clave pública del firmante, y con ello, se obtiene el valor resumen del documento.

• Se obtiene el valor resumen del documento utilizando el mismo algoritmo que en el proceso de cifrado y se comparan los dos valores resúmenes obtenidos anteriormente, y si estos coinciden entonces la firma es válida; si estos son distintos la firma será nula. Esto hace que cualquier persona que quisiera comprobar tu firma de un documento necesitará tener nuestra clave pública.

Las firmas digitales se utilizan comúnmente para la distribución de software, transacciones financieras y comerciales, así como en otras áreas donde es importante detectar la falsificación y la manipulación, propias del hecho de tener que interactuar habitualmente por redes de ordenadores.

En España, la ley de firma digital aprobada en Diciembre de 2003 (Ley de Firma Electrónica 59/2003) ofrece cobertura legal a las firmas electrónicas . Mediante la firma digital conseguimos integridad (el documento no se puede alterar) y autenticidad (proporciona plena certeza de quien es el autor del mensaje).

Publicado por infosegur el 1 febrero, 2014

https://infosegur.wordpress.com/2014/02/01/firma-digital/

Cifrar y firmar

Una de las utilidades de la criptografía es la confidencialidad de la comunicación cifrando el documento original para que quede oculto a los que no son destinatarios de él. Otra utilidad es conseguir la autenticidad del emisor. Firmar un mensaje digitalmente no aporta seguridad en cuanto a que el contenido no sea visto por terceros; aporta la seguridad -para quien lo recibe- de que ha sido enviado por la persona que aparece en el campo «De» . Es decir, que firmar y cifrar no es lo mismo. Firmar significa garantizar nuestra identidad como autores del envío y cifrar significa ocultar el contenido para que sólo el destinatario real del mensaje pueda leerlo.

Por eso existe el mecanismo de firma en la criptografía asimétrica, y de esta manera estamos seguros de quién es el emisor.

Para ello, el emisor aplica una función hash (función resumen) al documento, con la que se obtiene una lista de caracteres llamada resumen, que la función garantiza que sólo se puede hacer con el documento original. Luego, el emisor cifra ese resumen con su clave privada y lo envía al destinatario junto con el documento original. En el destino, se aplica la misma función hash al documento para obtener su resumen, y se descifra el resumen usando la clave pública del emisor. Si ambos resúmenes coinciden se confirma que el origen del documento es el dueño de la clave pública. Un gráfico del mecanismo de firma sería:

Y si queremos cifrar el documento, se usa la clave pública del receptor con el siguiente procedimiento:

a) El emisor aplica al documento original la función hash para generar el resumen.

b) El emisor toma su clave privada para aplicar el algoritmo asimétrico al documento resumen. Así se obtiuene un resumen cifrado.

c) El emisor toma la clave pública del receptor para aplicar el algoritmo al documento inicial y al resumen. Se obtiene un documento conjunto cifrado que se envía al receptor.

d) El receptor usa su clave privada para descifrar los documentos y la clave pública del origen para comprobar la firma.

Publicado por infosegur el 31 enero, 2014

https://infosegur.wordpress.com/2014/01/31/cifrar-y-firmar/

Criptografía simétrica y asimétrica

Criptografía simétrica.

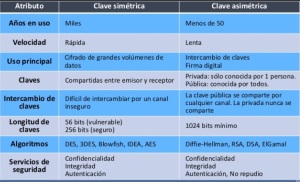

Los sistemas de cifrado simétrico son aquellos que utilizan la misma clave para cifrar y descrifrar un documento. El principal problema de seguridad reside en el intercambio de claves entre el emisor y el receptor ya que ambos deben usar la misma clave. Por lo tanto se tiene que buscar también un canal de comunicación que sea seguro para el intercambio de la clave. Es importante que dicha clave sea muy difícil de adivinar ya que hoy en día los ordenadores pueden adivinar claves muy rápidamente. Debemos tener en cuenta que los algoritmos criptográficos son públicos, por lo que su fortaleza debe depender de su complejidad interna y de la longitud de la clave empleada para evitar los ataques de fuerza bruta.

Por ejemplo el algoritmo de cifrado DES usa una clave de 56 bits, lo que significa que hay 72 mil billones de claves posibles. Actualmente ya existen ordenadores especializados que son capaces de probar todas ellas en cuestión de horas. Hoy por hoy se están utilizando ya claves de 128 bits que aumentan el «espectro» de claves posibles (2 elevado a 128) de forma que aunque se uniesen todos los ordenadores existentes en estos momentos no lo conseguirían en miles de millones de años.

El funcionamiento de la criptografía simétrica es el siguiente: el emisor quiere hacer llegar un documento al receptor. Toma ese documento y le aplica el algoritmo simétrico, usando la clave única que también conoce el receptor. El resultado es un documento cifrado que se puede ya enviar tranquilamente. Cuando el receptor recibe este documento cifrado, le aplica el mismo algoritmo con la misma clave, pero ahora en función de descifrar. Si el documento cifrado no ha sido alterado por el camino y la clave es la misma, se obtendrá el documento original.

Un ejemplo de criptografía simétrica es la «autenticación de un móvil GSM«: por qué sabe que es nuestro nº de teléfono aunque metamos la tarjeta SIM en otro teléfono. El mecanismo es el siguiente:

Las principales desventajas de los métodos simétricos son la distribución de las claves, el peligro de que muchas personas deban conocer una misma clave y la dificultad de almacenar y proteger muchas claves diferentes. La seguridad en clave simétrica reside en la propia clave secreta, y por tanto el principal problema es la distribución de esta clave a los distintos usuarios para cifrar y descifrar la información. La misión del emisor y receptor es mantener la clave en secreto. Si cae en manos equivocadas ya no podríamos considerar que la comunicación es segura y deberíamos generar una nueva clave.

Para superar estas desventajas que presentaba el sistema de criptografía de clave privada se desarrolló en 1976 el sistema de criptografía asimétrica o de clave pública.

Criptografía asimétrica.

También son llamados sistemas de cifrado de clave pública. Este sistema de cifrado usa dos claves diferentes. Una es la clave pública y se puede enviar a cualquier persona y otra que se llama clave privada, que debe guardarse para que nadie tenga acceso a ella. Para enviar un mensaje, el remitente usa la clave pública del destinatario para cifrar el mensaje. Una vez que lo ha cifrado, solamente con la clave privada del destinatario se puede descifrar, ni siquiera el que ha cifrado el mensaje puede volver a descifrarlo.Por ello, se puede dar a conocer perfectamente la clave pública para que todo aquel que se quiera comunicar con el destinatario lo pueda hacer.

Cuando el emisor quiere hacer llegar un documento al receptor, primero consigue la clave pública del receptor. Con esa clave y el documento original, aplica el algoritmo simétrico. El resultado es un documento cifrado que puede enviar al receptor por cualquier canal. Cuando el mensaje cifrado llega al receptor, éste recupera el documento original aplicando el algoritmo asimétrico con su clave privada.

Si el receptor quiere enviar al emisor una respuesta cifrada, deberá conocer la clave pública del emisor y hacer el procedimiento inverso.

Un sistema de cifrado de clave pública basado en la factorización de números primos se basa en que la clave pública contiene un número compuesto de dos números primos muy grandes. Para cifrar un mensaje, el algoritmo de cifrado usa ese compuesto para cifrar el mensaje.Para descifrar el mensaje, el algoritmo de descifrado requiere conocer los factores primos, y la clave privada tiene uno de esos factores, con lo que puede fácilmente descifrar el mensaje.

Es fácil, con los ordenadores de hoy en día, multiplicar dos números grandes para conseguir un número compuesto, pero es muy difícil la operación inversa: Dado ese número compuesto, factorizarlo para conocer cada uno de los dos números.Mientras que 128 bits se considera suficiente en las claves de cifrado simétrico, y dado que la tecnología de hoy en día se encuentra muy avanzada, se recomienda en este caso que la clave pública tenga un mínimo de 1024 bits. Para un ataque de fuerza bruta, por ejemplo, sobre una clave publica de 512 bits, se debe factorizar un número compuesto de hasta 155 cifras decimales.

La criptografía asimétrica resuelve las dos desventajas principales de la simétrica:

a) No se necesita canales seguros para mandar la clave. La distribución de claves es más fácil y segura ya que la clave que se distribuye es la pública manteniéndose la privada para el uso exclusivo del propietario.

b) No hay desbordamiento en el tratamiento de claves y canales.

Pero este tipo de algoritmos también tiene desventajas:

a) Son poco eficientes. Las claves deben de ser largas y se tarda bastante tiempo en aplicarlas.

b) Utilizar las claves privadas repetidamente puede hacer que reciban ataques criptográficos que se basan en analizar paquetes cifrados.

c) Hay que proteger la clase privada. Las claves privadas se guardan todas juntas en un archivo llamado keyring, que a su vez está protegido con cifrado simétrico, lo que quiere decir que para usar la clave privada, hay que introducir una clave que descifra el archivo keyring y permita leerla.

Esto hace que se necesite una copia de seguridad del llavero keyring.

d) Hay que transportar la clave privada. Por eso hay que transportar el llavero con el riesgo que esto supone.

Lo mejor para proteger y transportar la clave privada es la tarjeta inteligente. Una tarjeta inteligente (smart card), es cualquier tarjeta de plástico del tamaño de un bolsillo con circuitos integrados que permiten la ejecución de cierta lógica programada.

Hay dos tipos de tarjetas inteligentes:

a) Tarjeta de memoria. Es equivalente e una memoria Flash y se limita a almacenar el llavero.

b) Tarjeta procesadora. La tarjeta de memoria no es segura, sin embargo en las tarjetas procesadoras, aunque también se almacena las claves, nunca salen de la tarjeta. Sigue siendo necesaria la clave simétrica que permita abrir el llavero.

Un ejemplo es la tarjeta SIM de los móviles: para poder usarla hay que introducir el PIN. El PIN siempre es el mismo, ya que va asociado a la tarjeta, aunque la usemos en otro teléfono.

Las tarjetas inteligentes también se puede clasificar por su tipo de interfaz:

a) Tarjeta Inteligente de Contacto. Estas tarjetas son las que necesitan ser insertadas en una terminal con lector inteligente para que por medio de contactos pueda ser leída. Son las más usadas en los bancos, Administración y en entornes de alta seguridad.

b) Tarjeta Inteligente sin Contacto. El lector utiliza tecnologías inalámbricas para interactuar con el chip.

Criptografía híbrida

Este sistema es la unión de las ventajas de los dos anteriores, ya que el problema de ambos sistemas criptográficos es que el simétrico es inseguro y el asimétrico es lento.

Es el sistema de cifrado que usa tanto los sistemas de clave simétrica como el de clave asimétrica. Funciona mediante el cifrado de clave pública para compartir una clave para el cifrado simetrico. En cada mensaje, la clave simétrica utilizada es diferente por lo que si un atacante pudiera descubrir la clave simétrica, solo le valdría para ese mensaje y no para los restantes.Tanto PGP como GnuPG usan sistemas de cifrado híbridos. La clave simétrica es cifrada con la clave pública, y el mensaje saliente es cifrado con la clave simétrica, todo combinado automáticamente en un sólo paquete. El destinatario usa su clave privada para descifrar la clave simétrica y acto seguido usa la clave simétrica para descifrar el mensaje.

Usa la criptografía asimétrica sólo para el inicio de la sesión, cuando hay que generar un canal seguro donde aordar la clave simétrica. La criptografía simétria se usa durante la transmisión, usando la clave simétrica acordada antes, en el inicio de sesión.

Publicado por infosegur el 30 enero, 2014

https://infosegur.wordpress.com/2014/01/30/criptografia-simetrica-y-asimetrica/

Criptografía

La palabra criptología proviene de las palabras griegas Kryto y logos y significa estudio de lo oculto. Una rama de la criptología es la criptografía, que se ocupa del cifrado de mensajes. Esta se basa en que el emisor emite un mensaje en claro, que es tratado mediante un cifrador con la ayuda de una clave, para crear un texto cifrado. Este texto cifrado, por medio del canal de comunicación establecido, llega al descifrador que convierte el texto cifrado, apoyándose en otra clave, para obtener el texto en claro original. Las dos claves implicadas en el proceso de cifrado/descifrado pueden ser o no iguales dependiendo del sistema de cifrado utilizado.

La criptografía es la disciplina que estudia el modo de transformar un mensaje (texto original) en un texto en cifra ( criptograma) mediante una operación de cifrado que hace imposible a un tercero tomar conocimiento del contenido del mensaje. Encriptar un texto significa aplicarle un algoritmo que, en relación a una cierta variable (clave de encriptación), lo transforma en otro texto incomprensible e indescifrable por parte de quien no posee la clave. La función es reversible, por lo cual la aplicación del mismo algoritmo y de la misma clave al texto cifrado devuelve el texto original. La encriptación ha sido inventada y utilizada originalmente para fines de seguridad en las trasmisiones de mensajes militares.

El uso de la criptografía es, casi tan antiguo como la escritura, que ha renacido en nuestros días con un inusitado vigor debido a su aplicación por medio de sistemas informáticos y el desarrollo de nuevos métodos y algoritmos de cifrado de la información asegurando así los pilares fundamentales sobre los que se basa la criptografía:

- Seguridad: certeza de que el texto del mensaje solo puede ser leído por el destinatario

- Integridad: certeza del mensaje, asegura que no ha existido ninguna manipulación posterior de los datos

- Autenticidad: certeza del remitente, acredita quien es su autor

- No rechazo: no se puede negar la autoría de un mensaje enviado

Las claves que se usan son combinaciones de símbolos, que pueden ser letras, números, signos de puntuación, etc. Por lo tanto, nuestra seguridad está expuesta a los ataques de fuerza bruta: probar todas las combinaciones posibles con todos estos símbolos. Para evitarlo, tenemos que seguir algunas reglas:

a) Utilizar claves de gran longitud. Así el atacante necesita muchos recursos para cubrir todo el rango rápidamente.

b) Cambiar regularmente la clave.

c) Utilizar todos los tipos de caracteres posibles. Así es más dificil de adivinar.

d) No utilizar palabras fácilmente identificables. No usar palabras de diccionario ni nombres propios.

e) Detectar repentinos intentos fallidos en un corto intervalo de tiempo. Se puede bloquear un proceso si fallamos 3 veces al meter la contraseña o PIN.

Las claves no son el único punto débil de la criptografía; pueden existir vulnerabilidades en el propio algoritmo, o en un driver. Estas vulnerabilidades las estudia el criptoanálisis.

La criptografía se divide en dos grandes ramas, la criptografía de clave privada o simétrica y la criptografía de clave pública o asimétrica.

Publicado por infosegur el 26 enero, 2014

https://infosegur.wordpress.com/2014/01/26/criptografia/

¿Por qué cifrar?

Desde que el hombre ha necesitado comunicarse con los demás ha tenido la necesidad de que algunos de sus mensajes solo fueran conocidos por las personas a quien estaban destinados. La necesidad de poder enviar mensajes de forma que solo fueran entendidos por los destinatarios hizo que se crearan sistemas de cifrado, de forma que un mensaje después de un proceso de transformación, lo que llamamos cifrado, solo pudiera ser leído siguiendo un proceso de descifrado. Para sacar el máximo partido a una información hay que compartirla. Para ello el autor del documento, que es el emisor, debe transferirla a un soporte físico, y hacerla llegar al destinatario o receptor, mediante algún canal de comunicación.

Desde el principio de la historia del hombre surge la necesidad de garantizar la confidencialidad de la información, por eso se han desarrollado diversas técnicas de enmascaramiento u ocultación de la información, siendo en la actualidad uno de los principales objetivos que persigue la seguridad informática.

La criptografía responde a la necesidad de codificar mensajes que sólo pueda descifrar el destinatario y se ha aplicado tanto a defensa, como a secretos industriales y, en los últimos años, sobre todo, al comercio electrónico. Esto es así porque actualmente la seguridad de los sistemas informáticos se ve debilitada por el fuerte crecimiento de las redes y cuando se trata este tema hay que tener en cuenta un aspecto tan importante como la privacidad e integridad de los datos. Al existir cada vez más medios de almacenamiento y más mecanismos de comunicación , se hace más necesaria la criptografía. Hoy en día existe:

a) Voz mediante teléfono: fijo o móvil, con tecnología analógica o digital. Videoconferencias.

b) Mensajería electrónica breve (SMS, Skipe ) o completa (correo electríonico).

c) Datos por línea digital (ADSL, fibra ) o inalámbrica (wifi).

d) Apertura de las redes internas de las empresas con otras empresas, clientes, y trabajadores, todo a través de Internet.

Todo esto utilizan redes compartidas con otros usuarios que hace que nuestra información pueda llegar a donde no queremos que llegue.

Publicado por infosegur el 26 enero, 2014

https://infosegur.wordpress.com/2014/01/26/por-que-cifrar/